背景

1月28日,上一名為的安全研究人員公布了一個代碼執行POC[1],通過構建聯系人文件(.文件)并內嵌HTML執行代碼,相關推文如下圖所示。

而該漏洞實際最早由披露[2]。

攻擊復現

360威脅情報中心隨后對公開的POC細節進行進一步分析,并嘗試復現其攻擊利用過程。

聯系人文件

聯系人[3]是, 7, 8和 10中包含的聯系人管理器。它取代了但保留了通訊錄的大部分功能,并與 Live Mail和Vista版本的 Mail一起使用。

使用基于XML的架構格式。每個聯系人都顯示為單獨的.文件,其中可以存儲包括圖片在內的自定義信息。 具有可擴展性 API,可與其他應用程序集成并存儲自定義信息。其還支持傳統* .wab格式和開放標準* .vcf(vCard)和* .csv(CSV)。

.文件在上述版本的系統中都存在,如當前登錄用戶的.文件就位于對應用戶的聯系人目錄下。

雙擊.文件后如下,其實際內容為XML格式文件。

按公開的POC中在其中“姓名及電子郵件”標簽下將電子郵件修改為,再雙擊打開如下所示。

對此,當將電子郵件修改為其他郵箱,這里如時。

修改后雙擊打開如下所示,在“摘要”中電子郵件部分顯示了設置的郵件地址,并且其郵箱地址識別為鏈接,當點擊郵箱地址后,計算器執行并彈出。

這里我們注意到原推文中的POC使用郵箱并未顯示如上所示的效果,推測可能是微軟實現邏輯的問題。

雖然這里POC展示的只是執行了計算器,但除了郵箱標簽之外,web站點標簽也是可以觸發的。

VCF文件利用

而在兩周前還披露了一個利用VCF文件的代碼執行漏洞,與上述利用.文件漏洞一致,但是該漏洞報給微軟后,微軟同樣不認為這是一處漏洞,但是ZDI卻給了漏洞編號。

由于在系統中默認并不存在.vcf文件,這里展示如何構造利用漏洞的VCF文件過程。

在下,新建一封郵件,在主題中插入選擇名片。

如果是第一次使用文件類型沒有exe,名片列表實際上是空的,選擇聯系人,建議聯系人。

這里可以看到兩個推薦的聯系人。

選擇之后,附件上就自動附加上了一個vcf文件,右鍵復制。

粘貼保存到桌面

點擊之后打開,可以看到和之前的.文件幾乎一樣,但是這里需要注意的是這種方式保存的vcf文件在UI界面下是不可編輯的。

直接通過編輯器將郵箱地址修改為之前的POC。

可以看到效果和.利用方式一致文件類型沒有exe,點擊后彈出計算器。

原理分析

通過可以看到.文件實際上是通過wab.exe起起來的,傳入對應的.文件路徑參數。

同理可以看到.vcf也是通過該wab.exe啟動的,這兩種啟動執行邏輯基本一致,這里以.文件打開流程為例。

具體的調用如下所示,wab.exe直接加載wab32.dll對文件進行處理,主要的功能在wab32.dll中,最終在中響應用戶的點擊動作。

可以看到傳入的分支條件為,進入到對應的分支中,該分支調用函數。

的第三個參數即為我們構造POC中的注入命令(此處為calc.exe)。

如下所示,從代碼來看這個函數是用于執行URL,但是其中似乎并沒有對傳入的URL進行校驗。

其中傳入的第一個參數為插入的URL命令(這里為calc.exe),并返回第二個參數。

內部似乎未對URL命令字符串進行校驗。

但是需要注意的是傳入絕對文件路徑的話是會檢測的,如下所示此時絕對路徑返回之后將導致路徑前附加上file:,從而在之后的函數中返回不同的結果,進入另外的分支流程,在錯誤的分支流程中會判斷對應的參數是否是目錄,如果不是目錄則不會執行(即參數的構造上不能依賴于絕對路徑),但是這里需要說明的是雖然絕對路徑無法使用但是子目錄及目錄遍歷的方式是可以使用的,如..\\virus\\2.exe,virus\\2.exe都是沒有問題的。

而正常傳入calc.exe時,從下圖可以看到調用返回的參數直接被設置為calc.exe。

之后通過執行URL中的內容。

Vcf類型的執行流程一致。

利用嘗試魚叉郵件

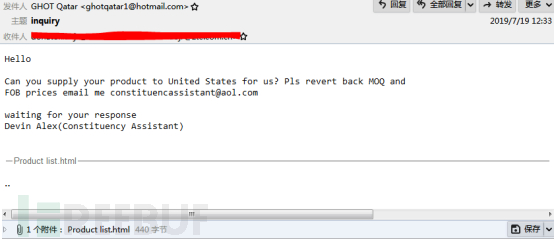

結合這個漏洞的效果,我們首先想到了通過魚叉郵件的方式進行利用,如下所示投遞一個vcf文件

如果利用魚叉郵件投遞構造的惡意的VCF文件,可以看到VCF文件在不下載的情況下,點擊之后如下所示,其對應的POC信息直接暴露了,且在中無論如何點擊都無法觸發執行計算器。

若利用魚叉郵件投遞構造的.文件,可以看到直接點擊附件中的文件,確認后直接打開,此時點擊對應的郵箱,代碼執行,且全程POC代碼沒有暴露,因此的利用似乎要比vcf效果要更為理想。

但是事實并非如此,由于此處代碼執行由導致,本身的問題在于調用系統中的exe時,并不能傳入任何參數,如下所示為 /all時直接報錯。

如下所示可以看到中參數和執行路徑是分離的。

從調試器也可以看到實際上href中的值,包括參數是可以完整傳入的。

但是這樣的帶參數的字符卻并不復合的參數要求,因此會報錯。

由于本身也支持http等協議,因此我們想到是否可以遠程加載惡意文件,但是這條路也是不可行的,支持http協議并不意味著可以直接代碼執行,如下所示:

Ie8下。

下

由上所訴可知,雖然我們可以調用系統中的任意程序,但是卻無法向程序傳遞對應的參數,這就導致包括在內的很多攻擊方式無法奏效,如果無法傳參,我們就需要考慮在目標系統上直接部署惡意代碼的問題,但是這一問題卻不是那么容易處理的,畢竟通過單一的魚叉郵件很難在用戶不感知的情況下進行部署。

Cpl利用方式

Cpl的利用方式來自于文章,CPL文件解釋如下:

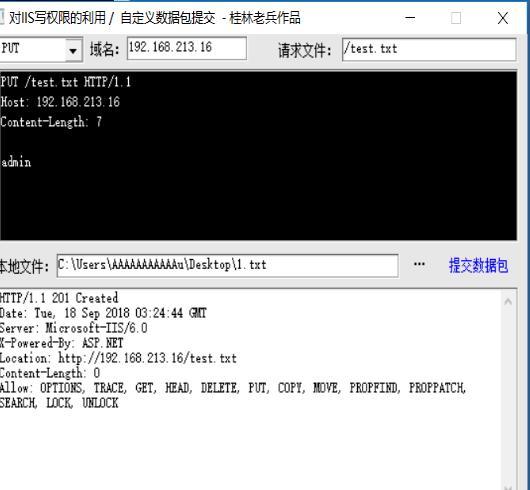

即通過加載.cpl文件的方式運行惡意代碼,如下圖所示

vcf文件中網站域被設置為http.\\test.cpl,注意http之后的冒號去掉也是可以的(對于該類型的參數并不會檢測)

在vcf文件當前目錄創建http目錄(目錄名可換)