聚焦源代碼安全,網羅國內外最新資訊!

編譯:代碼衛士

和微軟Azure關聯的多款服務中存在一個嚴重的遠程代碼 (RCE) 漏洞,可被惡意人員用于完全控制目標應用。

發現該漏洞的 公司的研究員 Liv Matan 在報告中提到,“該漏洞是通過SCM服務Kudu 上的跨站請求偽造 (CSRF) 實現的。通過利用該漏洞,攻擊者可將包含 的惡意ZIP文件部署到受害者的Azure應用上。”

公司將該漏洞命名為 “”,它還可導致敏感信息被盜并橫向移動到其它Azure服務。

微軟在2022年10月26日收到漏洞報告后已在12月6日將其修復,并頒發3萬美元的獎勵。微軟將Kudu描述為“與基于源控制的部署有關的以及和其它部署方法如和 同步的Azure App 多個特性背后的引擎”。

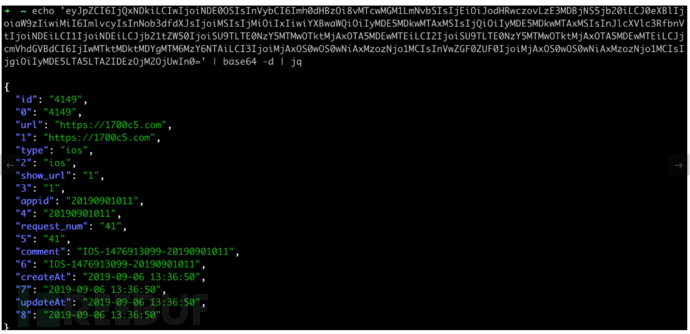

在由 部署的假設性攻擊鏈中,攻擊者可利用位于Kudu SCM面板中的CSRF漏洞繞過保護措施,通過向 “/api/”端點發布特殊構造請求的方式發動同源攻擊,傳播惡意文檔并獲得遠程訪問權限。

跨站點請求偽造即攻擊者誘騙web應用程序的認證用戶執行越權命令。該ZIP文件在HTTP請求的主體中編碼,使得受害者應用導航至受攻擊者控制的域名,而該域名繞過服務器的同源策略托管惡意軟件。

研究人員指出,“該漏洞對組織機構的影響取決于應用管理身份的權限。應用最低權限原則可大大限制其影響范圍。”

就在幾天前ssl 20 漏洞利用工具,Orca 公司發布了服務器端請求偽造攻擊的四個實例ssl 20 漏洞利用工具,這些攻擊影響Azure API 、Azure 、Azure 和 Azure Twins。

代碼衛士試用地址:

開源衛士試用地址: